fw : Nature et comportement (3/5)

<<-- Page précendente : Présentation (2/5)

Nature et comportement

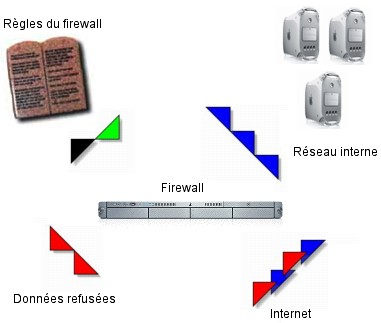

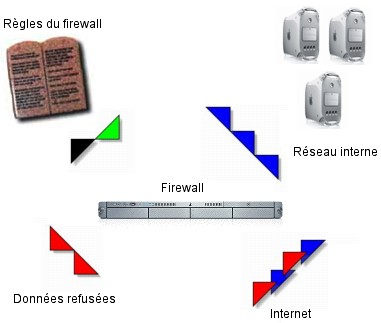

Basiquement, un pare-feu est donc un système dont l’objet est d’interdire tous ou certains accès depuis ou vers un réseau privé. Les firewall peuvent se trouver à la fois sous forme logicielle ou matérielle, ou encore être constitués d’un mélange des deux. La plupart du temps on utilise les pares-feu pour empêcher toute personne sur Internet d’accéder à un Intranet. Toutes les données, entrantes ou sortantes, passent par le firewall de l’Intranet, qui les examine et bloque celles qui correspondent à des critères prédéfinis d’interdiction.

Firewall logiciel ou matériel

Un firewall logiciel comme NetBarrier tourne sur votre ordinateur, en tâche de fond. Il intercepte les requêtes au moment où elles parviennent à votre machine, et décide de leur validité suivant les critères préalablement définis. Il est généralement peu cher, et plutôt facile à configurer. Par contre il présente les désavantages suivants :

- en tournant sur votre machine, il consomme des ressources (CPU, mémoire, espace disque),

- il peut dans le pire des cas provoquer des problèmes avec d’autres applications de votre machine,

- vous devez faire correspondre sa version avec celle prévue pour votre système, constamment,

- vous devez payer une licence pour chaque poste sur lequel il est installé.

De son côté, le firewall matériel consiste en un périphérique que l’on branche entre le modem et l’ordinateur (certains modem sont équipés de firewall), ce qui présente les inconvénients suivants :

- ils sont généralements très chers, et il faut alors calculer la balance financière ; dans le cas d’un réseau d’entreprise, un pare-feu matériel coûte certes cher, mais moins que le prix additionné de toutes les licences logicielles qu’il faudrait acquitter pour équiper le réseau. Dans le cas d’un particulier, la solution logicielle reste, de très loin, moins chère.

- ils sont généralement beaucoup plus complexes d’utilisation.

Par contre ils présentent la plupart du temps une meilleure protection, car plus complète, que leurs équivalents logiciels, permettent de protèger plusieurs machines -ou réseaux- à la fois, n’influent pas sur les performances des ordinateurs qu’ils protègent et sont totalement indépendants des systèmes d’exploitation utilisés, comme de leurs versions.

Pour résumer clairement, dans l’immense majorité des cas, une entreprise préférera un firewall matériel et un particulier son pendant logiciel, bien que dans les deux cas l’on puisse trouver un mélange des deux solutions.

Principe du pare-feu

Technique de défense

Qu’ils soient hard ou soft, les pares-feu fonctionnent en tout cas suivant les mêmes principes. Il y a en effet quatre techniques de base qui sont les suivantes :

- filtrage de paquet : chaque paquet entrant sur le réseau ou en sortant est examiné, et accepté ou rejeté suivant les réglages définis par l’administrateur. Cette technique est plutôt efficace, et transparente pour les utilisateurs. Elle est par contre très pointue et nécessite une grande précision dans les réglages. Par ailleurs elle est vulnérable au spoofing d’IP.

- passerelle d’application : certains mécanismes de sécurité sont appliqués à des applications spécifiques, comme des serveurs FTP par exemple. Cette technique est très efficace mais possède comme effet corrolaire de dégrader considérablement les performances du réseau.

- passerelle de circulation de flux : applique des règles de sécurité à chaque connexion TCP ou UDP. Une fois la connexion établie, les paquets circulent librement dans les deux sens sans être examinés.

- serveur proxy : intercepte toutes les requêtes entrantes et sortantes. Un serveur proxy cache également l’adresse réelle du réseau.

La technique de translation d’adresse (NAT[[NAT, pour Network Address Translation.]]) peut être utilisée aux mêmes fins qu’un firewall en cachant les adresses IP individuelles du réseau privé au réseau extérieur. De la même manière qu’un proxy, le NAT agit comme un intermédiaire entre un groupe d’ordinateurs et Internet : en convertissant l’adresse de chaque ordinateur ou périphérique d’un LAN[[LAN pour Local Area Network, réseau local.]] en une adresse IP pour Internet, et réciproquement, le NAT permet de fait à une entreprise de se présenter avec une seule et unique adresse. Les pirates analysant Internet ne peuvent donc identifier les machines à l’intérieur du réseau privé ni collecter aucune information les concernant.

Dans la pratique, les firewalls sont constitués le plus souvent d’un savant mélange de ces différentes techniques pour obtenir différents niveaux de protection, suivant les cahiers des charges. Le niveau de protection le plus élevé cache totalement la machine ou le réseau privé de l’extérieur, ce qu’on appelle stealth mode.

Page suivante : Topologie firewallesque (4/5)

- Principe du pare-feu