Une faille pour Safari

Va-t-il falloir décidément éviter d’utiliser le compte “Admin” de Mac OS X comme le conseillent depuis le début les administrateurs UNIX?

Après la mise au jour d’1 Trojan et d’1 ver coup sur coup en moins d’1 semaine (voir la dépêche du 16 février 2006) et celle du (20 février), c’est une faille de Safari qui a ce matin les honneurs des gazettes.

Ladite faille utiliserait la possibilité d’un script shell de s’exécuter directement dans le Terminal, lorsque la ligne ‘shebang’ qui normalement commence un script en indiquant quel interpréteur doit prendre en charge son exécution. Lorsqu’un script se voit adjoint une extension de type jpg ou mov, à l’intérieur d’une archive zip, l’utilisateur est en confiance, et pense avoir affaire à un fichier inoffensif. En réallitée script a pourtant reçu de Mac OS X une métadonnée lui enjoignant de s’exécuter avec le terminal, quelle que soit par ailleurs son extension.

Pour se prémunir de ce type de faille, le site recommande :

• décocher l’option “ouvrir automatiquement les fichiers fiables” des préférences de Safari, onglet “Générales”

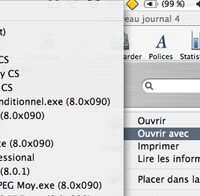

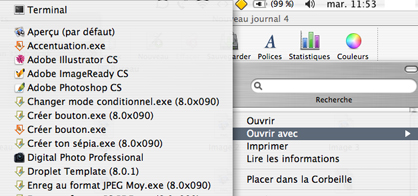

• vérifier les attributs d’un fichier téléchargé (Pomme-I) ou vérifier son application par défaut (contril-clic, puis ouvrir avec) cf fichiers joints.

• éventuellement déplacer l’application Terminal depuis le dossier Applications Utilitaires, avant de le remettre en place avant chaque mise à jour : la métadonnée associée au script avec l’archive utilise en effet un chemin absolu.

• enfin éviter de se connecter avec son fameux compte utilisateur…